Juli 2016

Vega Vulnerability Scanner

Vorwort

Vega ist ein kostenloses Tool für eine einfache und schnelle Suche nach Schwachstellen in Web-Applikationen. Das von Subgraph entwickelte Open Source Tool erscheint oft in "Security-Tools" Top 10 Listen. Mit einer sauberen Oberfläche ist die Bedienung übersichtlich und ein Start mit dem Tool ist einfach:

URL der Webseite als Target eingeben, Module für das Scanning auswählen und los!

Das ist die einfachste Variante, um ein Scanning zu starten. Für komplexere Web-Applikationen können Cookies und Ausnahme-Parameter gesetzt werden. Detaillierte Analysen können mit dem integriertem Proxy angeschaut werden. Es besteht die Möglichkeit Requests zu bearbeiten, um Header und Parameter zu manipulieren.

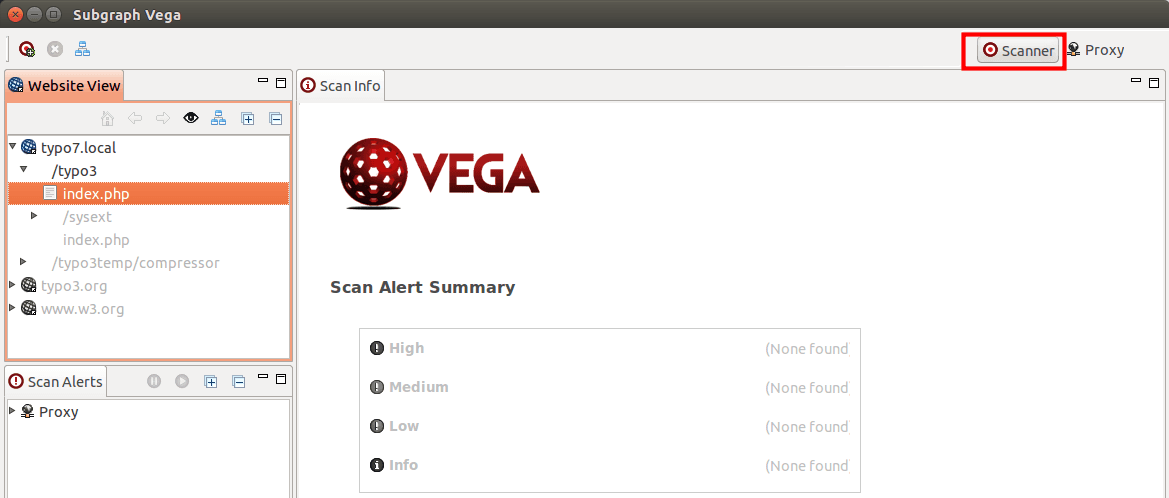

Scanner

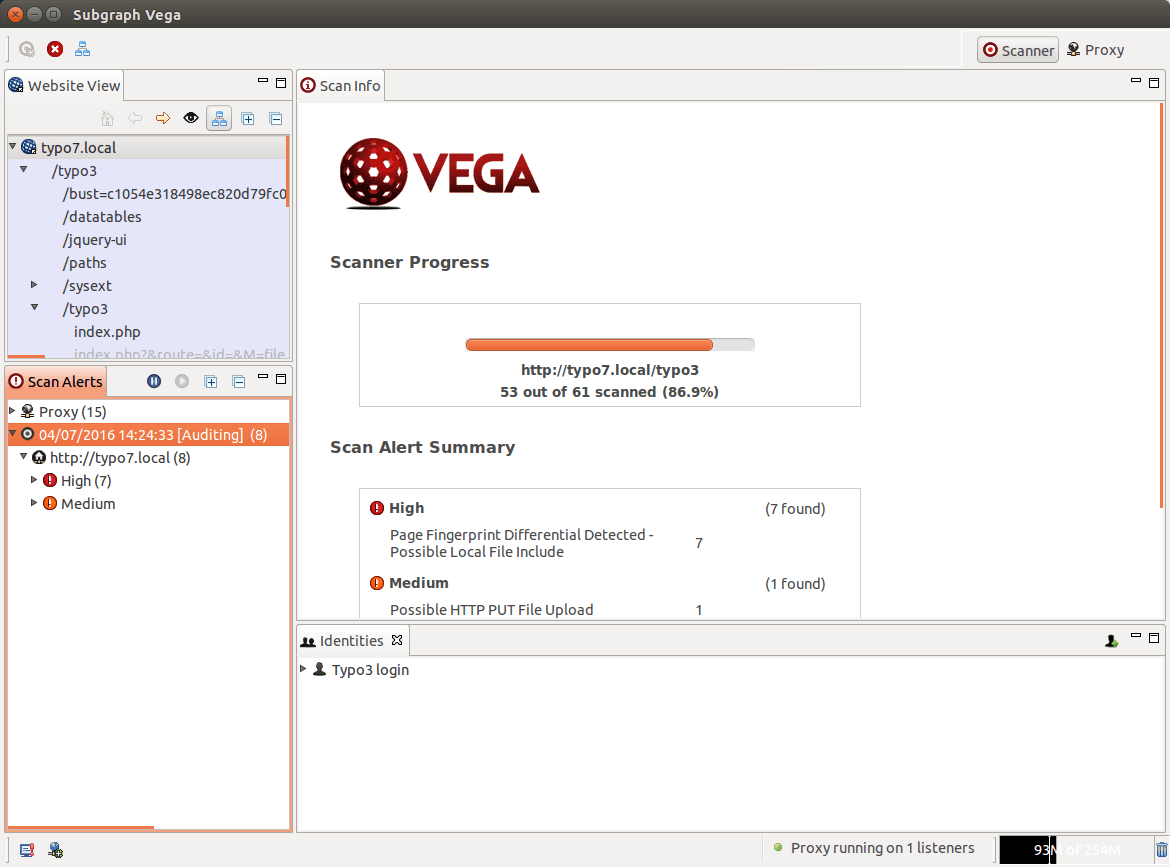

Webseiten können als "Scope" angelegt werden. Für jedes Scope werden URLs (Base Paths) definiert sowie eine optionale Ausnahme-Liste mit URLs und/oder Schema (URL or pattern), die nicht verfolgt werden. Hier hat man den Vorteil, dass eine oder mehrere Webseiten einfacher gescannt werden können, ohne das jedes Mal die URL und Parameter der Webseite eingetragen werden müssen. Scanning von Webseiten mit Authentifizierung sind ebenfalls möglich. Das Tool loggt sich automatisch in die Webseite und scant den geschützten Bereich.

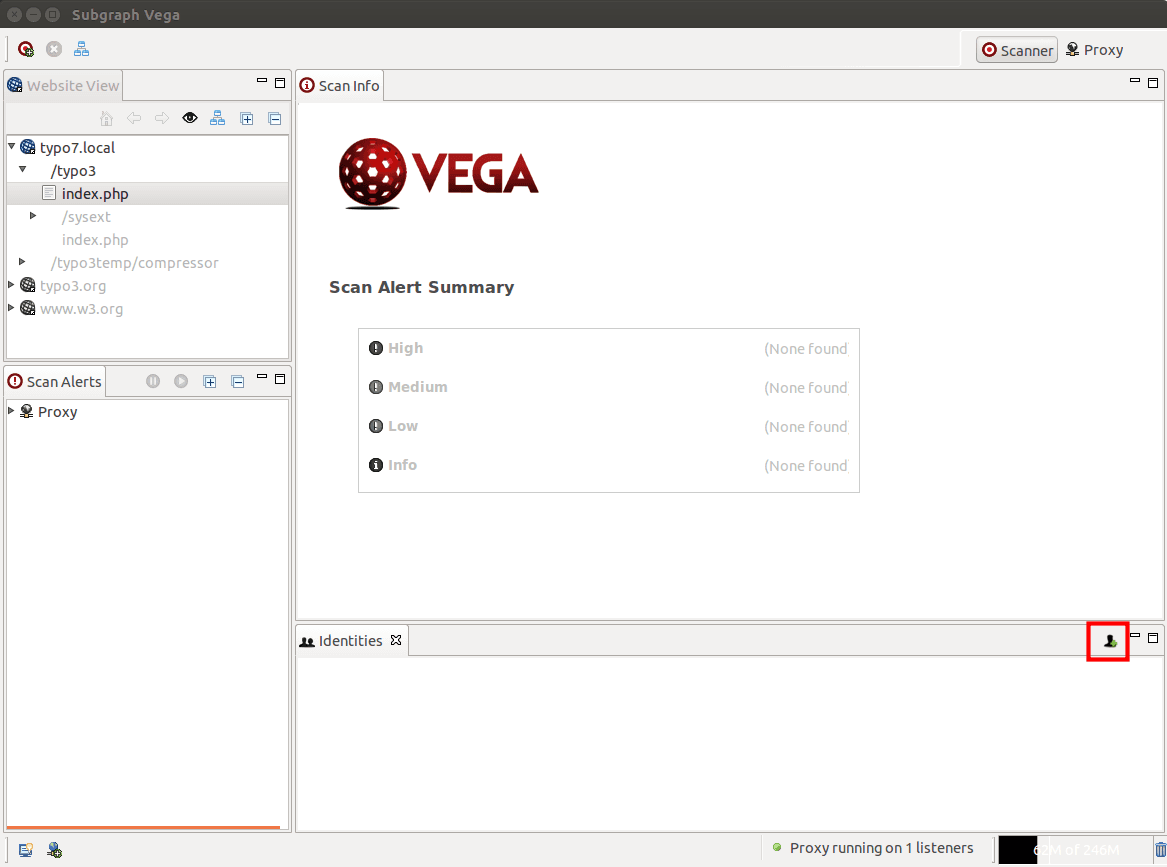

Hier ist ein Beispiel, wie man das Scanning mit Authentifizierung durchführen kann:

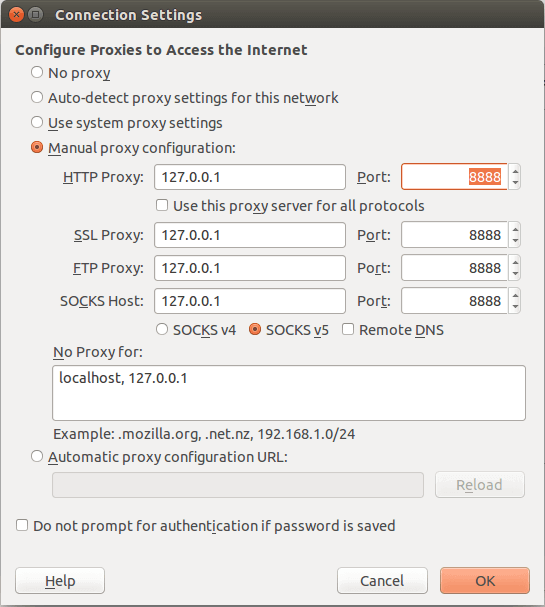

Manuelle Proxy-Einstellung des Browsers setzen

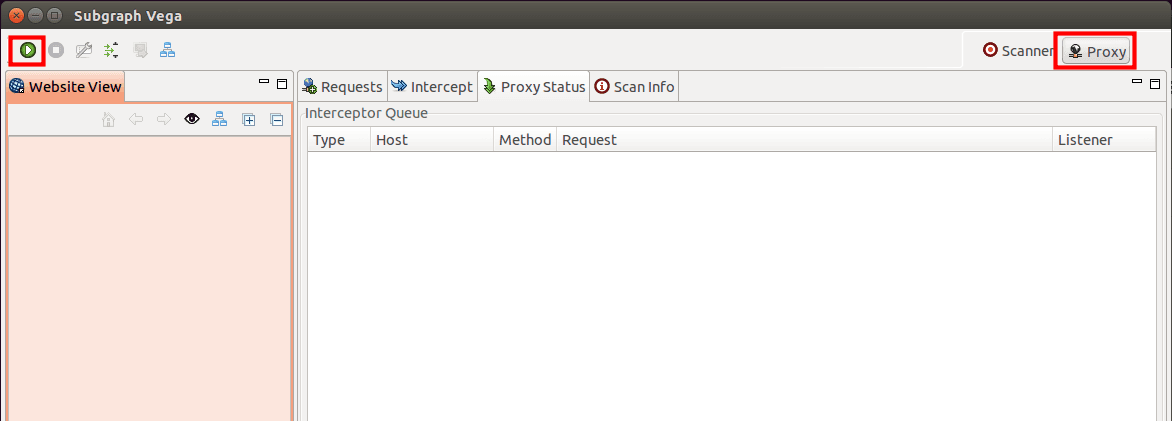

Vega-Proxy aktivieren

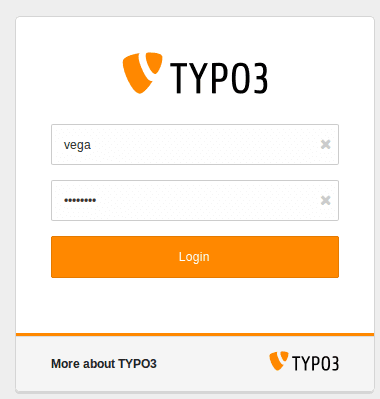

Authentifizierung durchführen

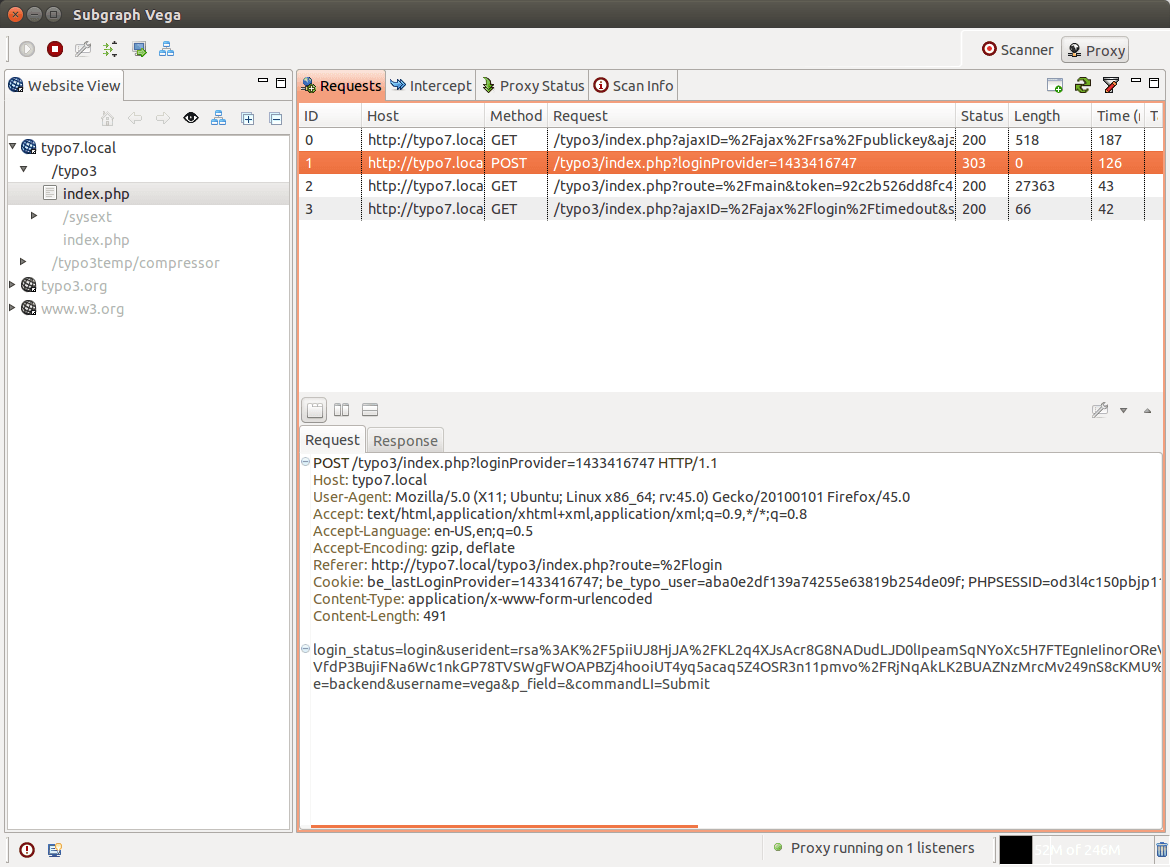

Login Request in Vega-Proxy finden

Zurück zum Vega-Scanner gehen

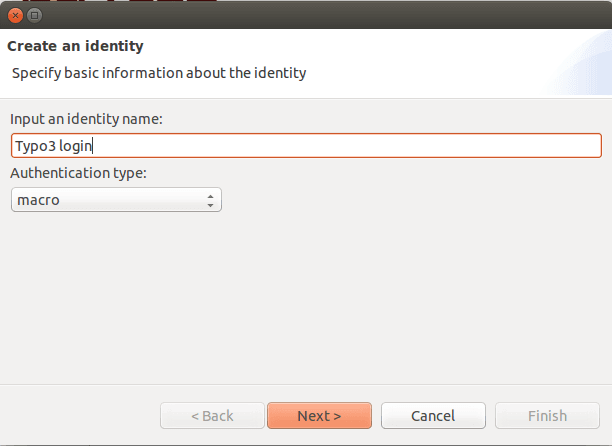

Identity hinzufügen

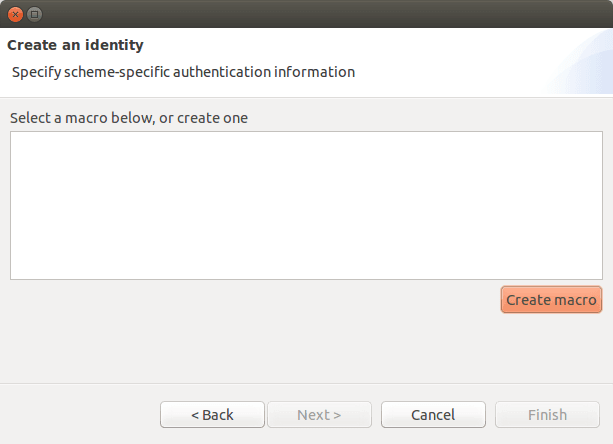

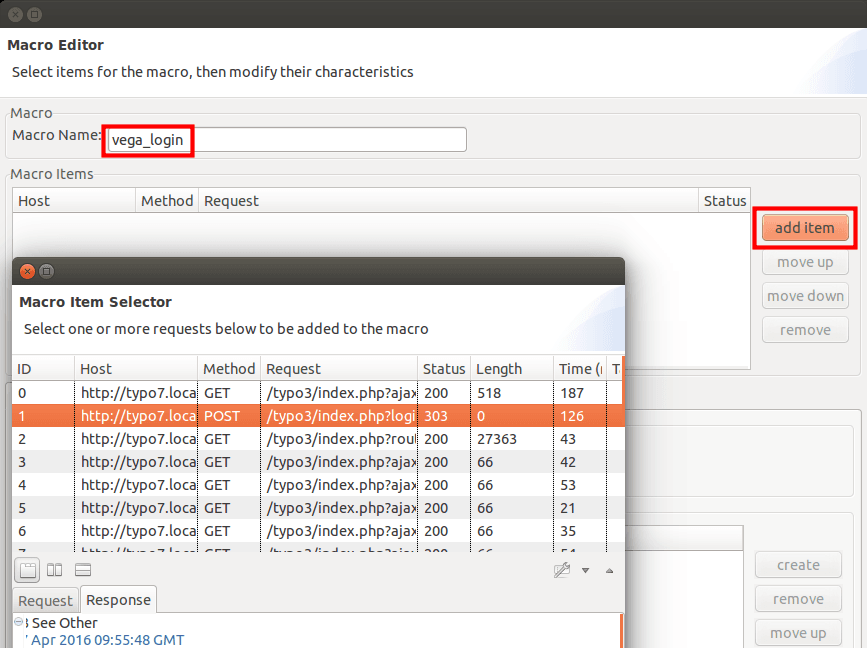

Macro mit dem Login Request anlegen

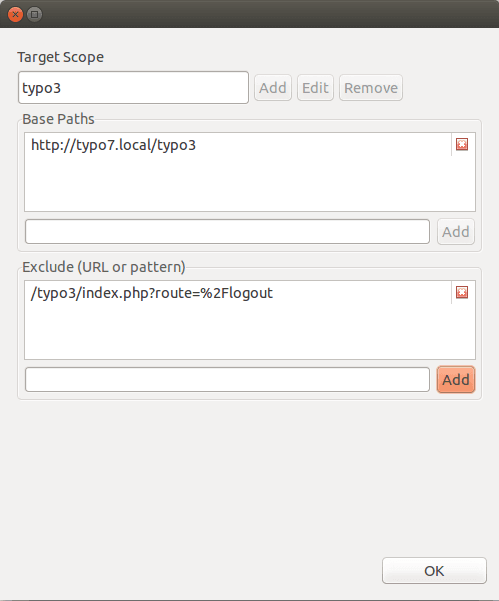

Neues Scope mit den URLs zum Front- und Backend eingeben und die URL zum Logout als "Exclude" eingeben (sonst loggt sich das Tool wieder aus)

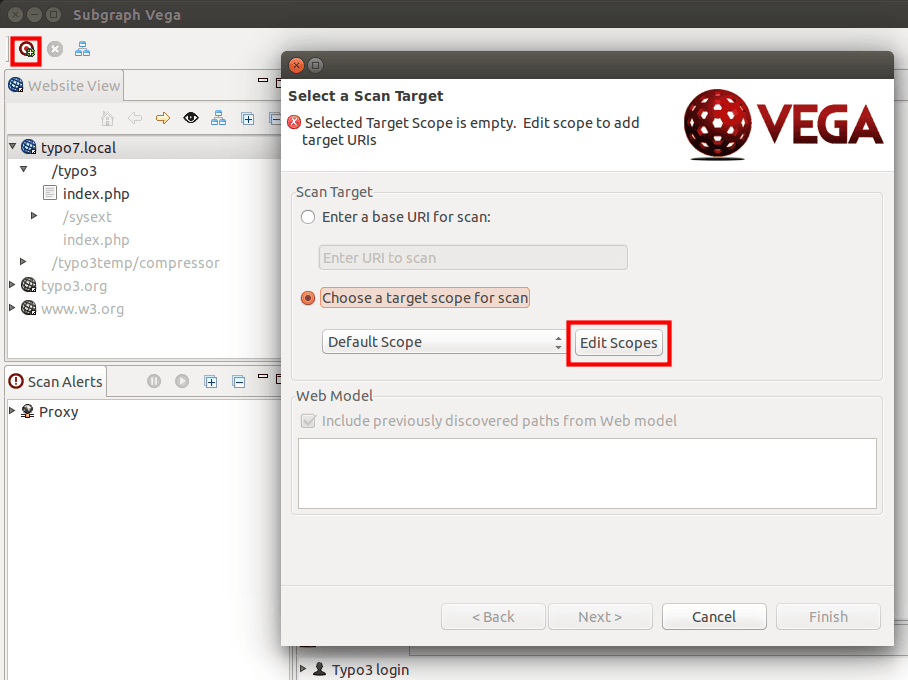

Scann starten mit dem neuen Scope

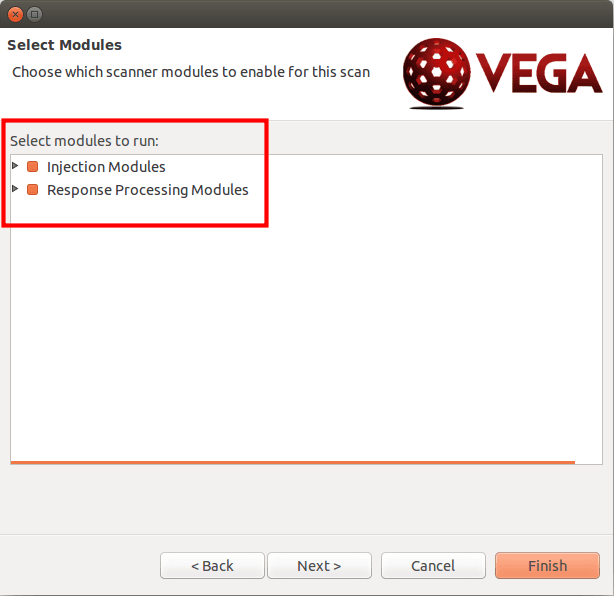

- Module (Injection Modules / Response Processing Modules) auswählen

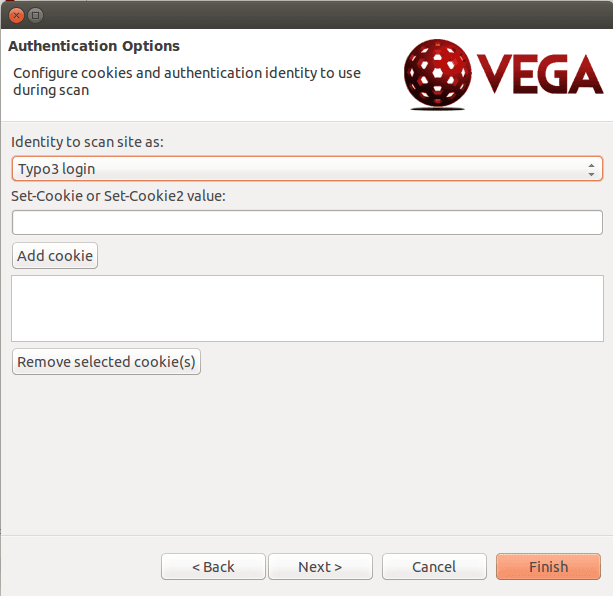

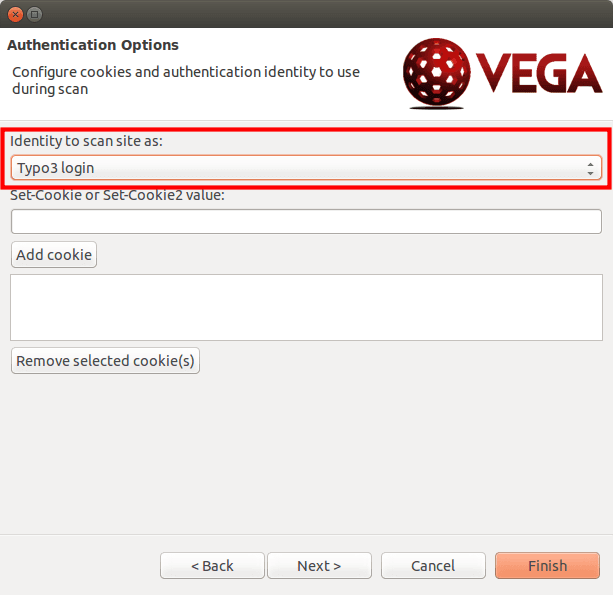

- Identity (für die Authentifizierung) auswählen

Scan starten

Fazit

Vega ist ein einfaches Tool für die Suche nach "most common" Schwachstellen sowie Cross-Site Scripting und SQL-Injections. Mit einer ersten Suche können "typische" Fehler gefunden werden, wie z.B.:

- Cookies without Secure Flag

- Cross Site Scripting

- Local Filesystem Paths

- Character Set Not Specified

- Cleartext Password over HTTP

Einziger Wermutstropfen: es gibt keine Exportmöglichkeit für das Scan-Ergebnis.

Eine Verwendung von Vega als Mindest-Test für Produktiv-Sites ist in jedem Fall zu empfehlen. Auch wenn es nicht einen professionellen WA-Scan durch eine Security-Agentur ersetzen kann.